Diffie-Hellman: quando la luce della crittografia fu accesa (ma forse non per tutti)

Nel 1976, Whitfield Diffie e Martin Hellman pubblicarono un articolo destinato a cambiare per sempre il mondo della sicurezza informatica: introdussero il concetto di scambio di chiavi sicuro su canali insicuri. Il loro algoritmo – oggi noto come Diffie-Hellman key exchange – fu una vera e propria rivelazione. Per la prima volta, due interlocutori potevano concordare una chiave segreta anche se comunicavano pubblicamente, senza mai essersi incontrati prima.

Questa innovazione ha posto le basi della crittografia a chiave pubblica, aprendo la strada a sistemi oggi fondamentali per Internet, come HTTPS, VPN e comunicazioni cifrate end-to-end.

Ma non erano i primi…

Solo nel 1997, grazie alla declassificazione di documenti da parte del GCHQ (Government Communications Headquarters, ovvero i servizi di intelligence britannici), si scoprì qualcosa di straordinario: l’algoritmo Diffie-Hellman – o una sua variante equivalente – era già stato sviluppato segretamente nel 1974 da Malcolm Williamson, matematico del GCHQ.

Ma c’è di più. Già nel 1973, un altro matematico del GCHQ, Clifford Cocks, aveva ideato un algoritmo praticamente identico a quello che sarebbe stato noto come RSA, uno dei sistemi crittografici più utilizzati al mondo ancora oggi.

In realtà, fu James Ellis, sempre del GCHQ, nel 1969, a formulare per primo il concetto di crittografia non segreta, l’idea alla base della crittografia a chiave pubblica. Tuttavia, queste scoperte vennero tenute top secret per motivi di sicurezza nazionale e mai pubblicate fino al 1997.

A cosa serve Diffie-Hellman?

Per comprendere meglio l’importanza di questa scoperta, vediamo a cosa serve il protocollo Diffie-Hellman:

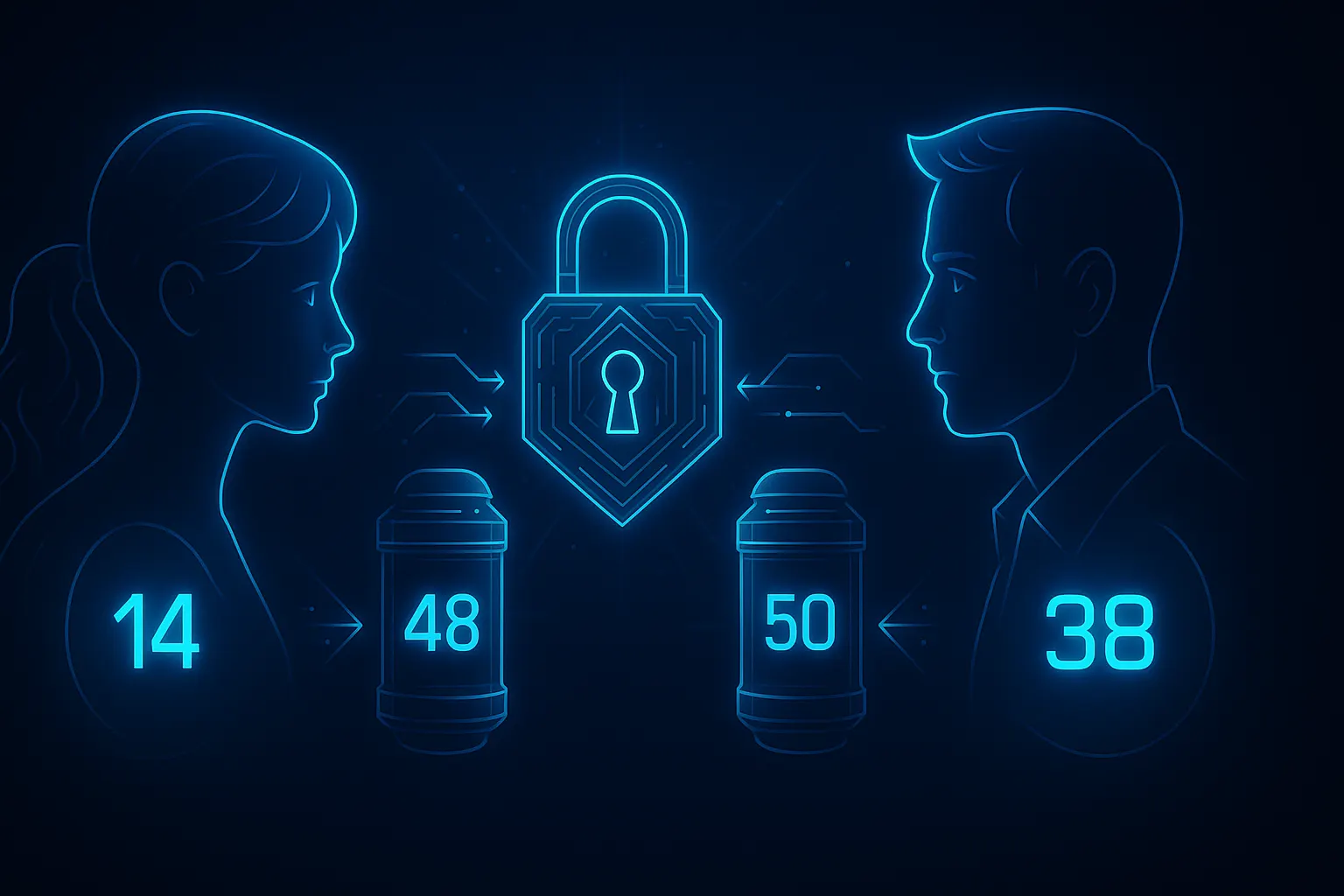

- Permette a due parti (per esempio un client e un server) di generare una chiave segreta condivisa, anche se stanno comunicando su una rete pubblica e insicura.

- Utilizza una proprietà matematica dei numeri primi per rendere impossibile (o estremamente difficile) a un eventuale intercettatore capire la chiave, anche se riesce a osservare tutto il traffico.

In pratica, è come se due persone si scambiassero una cassaforte a combinazione con il lucchetto già chiuso, ma riuscissero comunque a concordare un codice per aprirla senza mai dirlo a voce.

Implicazioni sulla sicurezza e la conoscenza

Il caso GCHQ solleva una questione inquietante: quante altre scoperte scientifiche potrebbero essere già state fatte, ma non ancora rese pubbliche?

-

Potremmo già avere un algoritmo per fattorizzare rapidamente grandi numeri primi, mettendo così in crisi la sicurezza dell’RSA, alla base di moltissime comunicazioni sicure?

-

È possibile che qualcuno abbia già dimostrato che P=NP, uno dei problemi più profondi della matematica e dell’informatica teorica, e stia tenendo tutto nascosto per motivi strategici?

-

E se qualcuno avesse già trovato un modo per minare Bitcoin in modo estremamente più veloce, rendendo obsoleti i sistemi di proof-of-work su cui si basa tutta la blockchain di Bitcoin?

La storia dimostra che questo è plausibile. Le scoperte del GCHQ, rimaste segrete per decenni, sono un precedente concreto. E se è successo una volta, potrebbe succedere ancora.

Conclusione

La storia dello scambio di chiavi Diffie-Hellman e delle scoperte parallele del GCHQ evidenzia l’importanza della trasparenza nella ricerca scientifica. Le innovazioni in campo crittografico sono il cuore pulsante della nostra sicurezza digitale, ed è fondamentale che siano accessibili, verificabili e condivise.

Mentre la crittografia a chiave pubblica ha rivoluzionato le comunicazioni digitali, il vero paradosso è che potremmo non conoscere ancora tutte le sue potenzialità, perché qualcun altro – in silenzio – le ha già scoperte.